俄罗斯黑客利用 WinRAR 0day攻击欧洲和加拿大

WinRAR 已修补 CVE-2025-8088 0day漏洞,该漏洞被俄罗斯关联的黑客组织 RomCom 利用来攻击金融、国防、制造和物流公司。

该0day漏洞编号为 CVE-2025-8088,被描述为一个涉及使用备用数据流的路径遍历漏洞。该漏洞允许攻击者创建特制的存档文件,导致 WinRAR 将文件提取到攻击者定义的路径,而不是用户指定的路径。

网络安全公司 ESET 发现了这些攻击,并向 WinRAR 开发人员报告了该漏洞。

该安全漏洞已于 7 月 30 日发布更新进行修补,而包含该修复程序的测试版本于 7 月 25 日发布,距离 ESET 的通知仅隔了一天。

据 ESET 称,涉及 CVE-2025-8088 的攻击是由与俄罗斯有关联的威胁组织RomCom(又名 Storm-0978、Tropical Scorpius 和 UNC2596)发起。

RomCom 以进行网络间谍活动和机会主义网络犯罪活动而闻名。

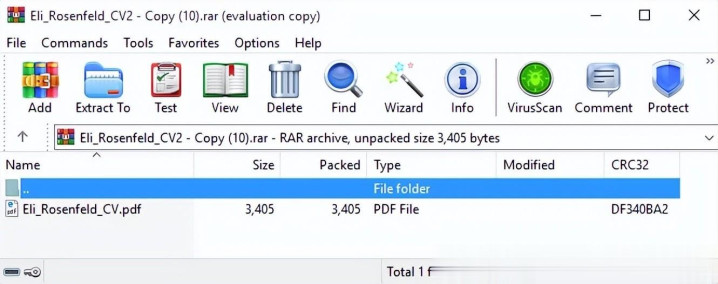

ESET 于 7 月 18 日首次发现利用 WinRAR 0day漏洞的攻击,黑客使用鱼叉式网络钓鱼邮件,将伪装成简历的恶意文件发送给目标用户。这些邮件的针对性极强,表明攻击者已进行侦察,以增加成功率。

这些攻击针对的是加拿大和欧洲的金融、国防、制造和物流公司。

这家网络安全公司表示,所有目标均未受到攻击。如果攻击成功,这些特制的档案将被设计用于部署各种后门,包括名为 SnipBot、RustyClaw 和 Mythic Agent 的后门。

ESET 指出,CVE-2025-8088 与 WinRAR 最近修补的另一个路径遍历漏洞 CVE-2025-6218 类似。

据俄罗斯安全公司 Bi.zone 称,CVE-2025-6218 和 CVE-2025-8088最近被其追踪为 Paper Werewolf 的威胁组织利用,针对俄罗斯的目标,包括一家设备制造商。